Атака по запросам является одним из наиболее распространенных методов взлома сайтов и приложений. Для защиты от подобных атак разработаны различные механизмы, включая Автоматическую Определительную Технологию (АОТ). В этой статье мы рассмотрим шаги по установке и использованию стандартной атаки с помощью АОТ.

Шаг первый: установка АОТ. Для начала необходимо загрузить и установить АОТ на свой сервер. После завершения установки можно приступать к настройке и использованию стандартной атаки, используя интерфейс программы.

Шаг второй: применение стандартной атаки. После установки АОТ необходимо определить цель атаки и выбрать тип атаки из списка доступных в программе. Далее следует задать параметры атаки и запустить процесс сканирования цели.

Настройка АОТ: шаги установки и применения

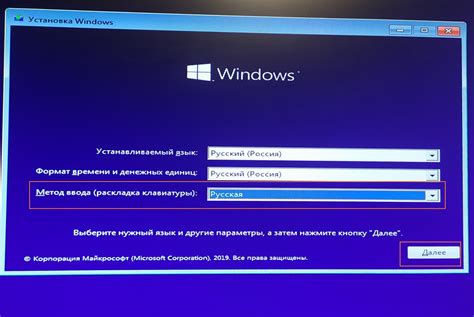

Шаг 1: Загрузите необходимое программное обеспечение на ваш компьютер.

Шаг 2: Запустите программу установки и следуйте инструкциям по установке АОТ.

Шаг 3: После установки откройте программу и выберите нужный язык для перевода.

Шаг 4: Введите текст для перевода или скопируйте его из источника.

Шаг 5: Нажмите кнопку "Перевести" и дождитесь завершения процесса перевода.

Шаг 6: Полученный перевод можно скопировать или сохранить для дальнейшего использования.

Выбор программы для АОТ

Когда вы решаете использовать Атаку Отверженных Технологий (АОТ) для защиты своих систем, важно выбрать программу, которая соответствует вашим требованиям. Существует множество программных решений на рынке, которые предлагают различные функциональные возможности и уровни защиты.

Перед выбором программы для АОТ, определите свои потребности и цели. Убедитесь, что выбранное программное обеспечение поддерживает необходимые функции, такие как мониторинг трафика, обнаружение вредоносных атак, автоматическое реагирование на инциденты и т.д.

Также уделяйте внимание рейтингам и обзорам программ АОТ, чтобы оценить их эффективность и надежность. При выборе программы обращайте внимание на ее репутацию, опыт пользователей и рейтинги безопасности от экспертов.

Выбор программы для АОТ является ключевым шагом в обеспечении безопасности вашей системы, поэтому подходите к этому вопросу ответственно и обдуманно.

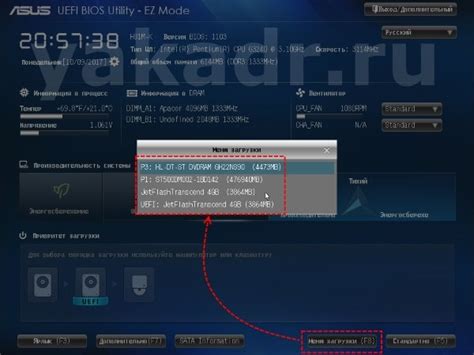

Подготовка к установке АОТ

Перед началом установки АОТ необходимо выполнить несколько шагов подготовки:

- Проверьте операционную систему на совместимость с требованиями АОТ.

- Убедитесь, что на компьютере установлены все необходимые предварительные условия, такие как JDK и другие зависимости.

- Скачайте последнюю версию АОТ с официального сайта разработчика.

- Разархивируйте загруженный файл в удобное для вас место на компьютере.

Установка АОТ на компьютер

Для установки АОТ на компьютер необходимо выполнить следующие шаги:

| 1. | Скачайте установочный файл АОТ с официального сайта разработчика. |

| 2. | Запустите загруженный файл и следуйте инструкциям мастера установки. |

| 3. | Выберите директорию для установки программы и укажите необходимые параметры. |

| 4. | Дождитесь завершения установки и запустите программу. |

После выполнения этих шагов у вас будет установлена программа АОТ на ваш компьютер, готовая к использованию.

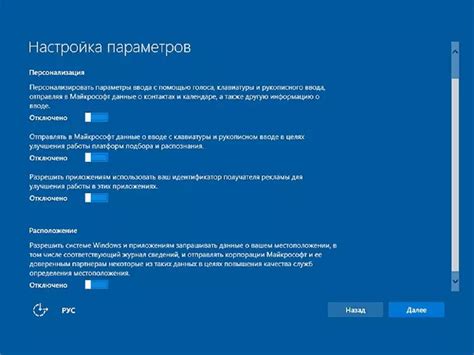

Настройка параметров АОТ

При установке атаки АОТ необходимо также настроить ряд параметров, чтобы обеспечить эффективную работу системы. Для этого следует выполнить следующие шаги:

| Шаг 1: | Откройте меню настроек АОТ, выбрав соответствующий раздел в интерфейсе программы. |

| Шаг 2: | Установите необходимый уровень сложности атаки, выбрав один из предложенных вариантов. |

| Шаг 3: | Настройте параметры времени и даты, включая задержку между атаками, информацию о времени начала и завершения атаки. |

| Шаг 4: | Укажите цели и области атаки, чтобы определить область действия атаки и ее цели. |

| Шаг 5: | Проверьте и сохраните измененные параметры, чтобы применить их к работе системы АОТ. |

Обучение работы с АОТ

Для успешного использования Анализатора Открытых Текстов (АОТ) необходимо пройти обучение, чтобы понимать его функционал и возможности. Важно изучить основные шаги по установке и настройке стандартной атаки, а также освоить техники анализа результатов.

Вот несколько рекомендаций по обучению работы с АОТ:

- Изучите документацию к АОТ для понимания основных принципов работы и функционала.

- Пройдите практические обучающие курсы, где вы сможете попрактиковаться в использовании АОТ на реальных примерах.

- Участвуйте в тренировочных сессиях и семинарах, чтобы углубить знания и навыки работы с АОТ.

- Практикуйтесь в создании собственных тестовых задач и проверке их с помощью АОТ.

- Общайтесь с опытными специалистами и обменивайтесь опытом по использованию АОТ для эффективного анализа текстов.

Применение стандартной атаки в АОТ

Для применения стандартной атаки в АОТ необходимо следовать определенной последовательности действий:

Шаг 1: Откройте меню Атаки и выберите опцию "Стандартная атака".

Шаг 2: Выберите цель для атаки, наведя указатель мыши на противника.

Шаг 3: Нажмите левую кнопку мыши для выполнения атаки.

При успешном попадании стандартная атака будет нанесена противнику, учитывая ваши характеристики и бонусы.

Используйте стандартные атаки с умом, чтобы максимально эффективно справляться с врагами и добиваться победы в битвах.

Анализ результатов АОТ

После завершения сканирования с помощью АОТ, необходимо провести анализ полученных результатов. Для этого следует рассмотреть следующие важные моменты:

- Оценка уязвимостей: необходимо проанализировать список обнаруженных уязвимостей и определить их критичность для системы.

- Приоритизация уязвимостей: учитывая риск и важность, определите уязвимости, на которые следует обратить внимание в первую очередь.

- Планирование действий: разработайте план действий по исправлению обнаруженных уязвимостей и установите сроки и ответственных лиц.

Эффективный анализ результатов АОТ позволяет своевременно обнаружить и устранить уязвимости, обеспечивая безопасность системы и защиту от потенциальных атак.

Вопрос-ответ